Como implementar o Gerenciamento de Vulnerabilidades

Se sua empresa ainda não conta com um bom gerenciamento de vulnerabilidades , é importante seguir alguns passos fundamentais e acompanhar pelo menos um quadro de segurança atualizado.

Neste contexto, a Orientação de Gerenciamento de Vulnerabilidade da Gartner e o NIST Cybersecurity Framework são dois dos parâmetros que podem ajudar muito na definição de políticas e procedimentos referentes à implementação do seu gerenciamento de vulnerabilidades.

O Vulnerability Management Guidance Framework da Gartner passou por uma recente atualização que o aproximou ainda mais das realidades da maioria das empresas.

Já o NIST Cybersecurity Framework também fornece um conjunto de diretrizes para organizações que buscam melhorar sua postura geral de segurança, principalmente quando se trata de gerenciamento de riscos.

Os dois frameworks podem ser aplicados especificamente ao seu gerenciamento de vulnerabilidades, pois seguem um fluxo lógico desde a identificação até a solução aplicável a qualquer risco cibernético .

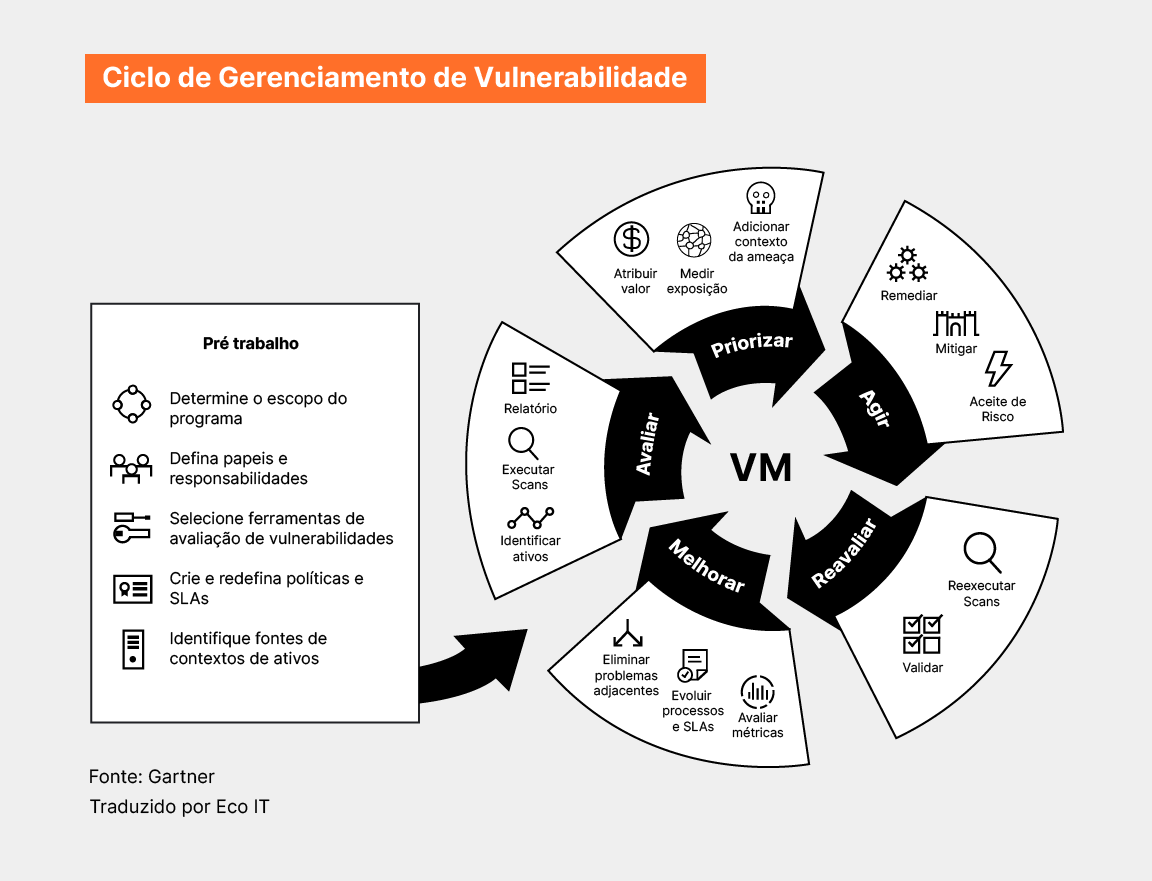

De modo geral, podemos dizer que um bom gerenciamento de vulnerabilidades compreende cinco etapas fundamentais, além de um pré-trabalho .

As etapas são as seguintes: avaliar, priorizar, agir, reavaliar e melhorar. Falaremos sobre cada uma delas nos próximos produtos.

Confira!

Sobre a utilização do NIST no gerenciamento de vulnerabilidades

O NIST Cybersecurity Framework é dividido em três partes: Core, Tiers e Profile . O primeiro deles diz respeito às seguintes etapas:

- Identificar: significa criar um entendimento organizacional para ser capaz de gerenciar os riscos;

- Proteger: implementar proteções para impedir os possíveis ataques;

- Detectar: desenvolver um plano de identificação de eventos de segurança cibernética;

- Respondente: esta é a etapa em que se coloca em prática um plano de resposta a incidentes quando ocorre um incidente de segurança cibernética;

- Recuperar: trata-se da estratégia de restauração de sistemas e criação de resiliência a incidentes.

Essas cinco ações são divididas em 23 categorias que correspondem a objetivos de segurança cibernética, como estratégia de gerenciamento de riscos e mitigação e segurança de dados.

Dentro dessas categorias existem ainda 108 subcategorias, que demonstram como o framework pode chegar a um nível mais granular.

O NIST acredita que todas as organizações detectarão diferenças nas ameaças e vulnerabilidades que enfrentam, mas fornece declarações baseadas em resultados que, se cumpridas, ajudarão a criar uma estratégia madura de gerenciamento de vulnerabilidades.

Já a parte chamada de “Tiers” corresponde aos níveis do framework e descreve o grau em que ele foi adotado. Eles podem ser parciais, informados sobre o risco, repetíveis e adaptativos.

Por fim, o “Profile” corresponde ao perfil das organizações interessadas em usar o framework, que precisa ser criado em duas versões: a atual e a de destino.

O perfil atual mapeia o framework para seu status atual de segurança cibernética, enquanto o perfil de destino identifica onde a empresa gostaria de estar.

Ou seja, o perfil pega o framework e o adapta aos objetivos e missão exclusivos da organização, colocando o NIST no contexto do seu gerenciamento de vulnerabilidades.

Sobre a utilização do Framework da Gartner no gerenciamento de vulnerabilidades

A mais recente versão da Orientação de Gerenciamento de Vulnerabilidade da Gartner inclui uma sessão de priorização renovada e um conteúdo adicional sobre as opções de avaliação de vulnerabilidade.

Um dos principais erros no gerenciamento de vulnerabilidades é o envio de um relatório com milhares de vulnerabilidades para que a equipe de operações corrija.

Os programas de gerenciamento de vulnerabilidades eficientes utilizam técnicas avançadas de priorização e ferramentas de fluxo de trabalho automatizadas para simplificar a transferência para a equipe responsável pela correção.

Nesse contexto, as empresas que adotam práticas de DevOps precisam adotar uma abordagem integrada aos ciclos de integração e entrega contínua, além de abordar problemas nos estágios de pré-produção.

Uma ação importantíssima nesse sentido é a inclusão da identificação de problemas subjacentes como um dos principais objetivos do processo de gerenciamento de vulnerabilidades.

Mesmo que ainda seja importante encontrar e solucionar as vulnerabilidades individuais, o seu gerenciamento também deve fornecer informações sobre áreas que precisam ser aprimoradas na postura de segurança da empresa.

O seu gerenciamento de vulnerabilidades deve refletir o valor de fornecer dados de vulnerabilidade atualizados para processos do consumidor, como aplicação de patches e monitoramento de segurança.

Se esses processos não se beneficiarem de verificações mais frequentes, realmente não há sentido em tentar obter uma frequência mais alta.

Muitas vezes, a mitigação pode ser a primeira linha de defesa, especialmente se puder ser implementada rapidamente. No entanto, as vulnerabilidades mitigadas não desapareceram. Eles ainda precisam ser corrigidos eventualmente.

Por fim, é importante destacar que, segundo a nova versão do framework da Gartner, todas as exceções devem ter uma data de expiração.

Considerando esses princípios, o seu plano de gerenciamento de vulnerabilidades se tornará um documento muito mais claro e fácil de ser compreendido e executado.

Nos dois frameworks, a chave para obter bons resultados é aumentar a conscientização e facilitar a comunicação entre as equipes para que os engenheiros possam descobrir os detalhes de conformidade com antecedência, se necessário.

Considerando os princípios gerais de cada um deles, vamos abordar em seguida as etapas fundamentais de um bom gerenciamento de vulnerabilidades.

Etapas do gerenciamento de vulnerabilidades

A figura a seguir resume bem as ações gerais que precisam ser executadas em cada uma das seis etapas mais comuns utilizadas quando a meta é fazer um bom gerenciamento de vulnerabilidades.

Falaremos em seguida sobre cada uma dessas etapas.

Pré-trabalho

Um bom gerenciamento de vulnerabilidades vai muito além da utilização de scanners e ferramentas de cibersegurança em geral e começa por um bom planejamento considerando as especificidades da empresa.

Sendo assim, é importante promover uma preparação do processo de gerenciamento a ser executado a partir do mapeamento das informações relevantes da empresa.

O pré-trabalho começa com a determinação do escopo do programa, que depende de dados relacionados aos riscos específicos corridos pelo empreendimento, de seu porte, da infraestrutura utilizada e do número de aplicações e dispositivos.

Nesse contexto, também é importante mapear os locais em que estão os dados de colaboradores e clientes e os possíveis cuidados que já estão sendo tomados.

Também é nesta etapa que você precisa definir os papéis e responsabilidades para a delegação mais adequada das tarefas.

Dessa forma, sua equipe não terá dúvidas sobre as ações a serem executadas em diferentes contextos e o planejamento será mais eficiente.

Além de definir o que cada componente da sua equipe vai fazer, na etapa do pré-trabalho você também precisa escolher as ferramentas de avaliação das vulnerabilidades.

A combinação de uma boa distribuição de tarefas com a seleção de ferramentas adequadas é fundamental para que o seu gerenciamento de vulnerabilidades obtenha os resultados esperados.

Também é nesta etapa inicial que você cria ou redefine as suas políticas internas e os acordos de nível de serviço, que funcionam como padrões a serem respeitados ao longo do processo.

Por fim, durante o pré-trabalho você também pode identificar as fontes e contextos de ativos.

A análise mais pormenorizada dos ativos acontecerá na etapa seguinte. Mas esta pré-contextualização é importante para a posterior visualização e mitigação das vulnerabilidades.

Avaliar

Após as definições estabelecidas no pré-trabalho, é hora de começar a colocar o gerenciamento de vulnerabilidades na prática.

Se na etapa anterior, você reuniu diversas informações e determinou o escopo do seu projeto, agora é hora de analisar essas informações pré-definidas.

Ou seja, na avaliação você deve ser mais detalhista, criterioso e analítico ao registrar e mapear todos os hardwares e softwares utilizados em sua empresa.

Assim, será possível contar com uma ideia mais ampla das atividades críticas para dar início à mitigação das falhas mais urgentes.

Essa análise vai possibilitar a produção de relatórios que podem ser utilizados de forma comparativa ao longo do processo.

Esses relatórios podem ajudar a identificar as principais métricas a serem consideradas e apontar caminhos possíveis para que a empresa atinja seus objetivos relacionados à cibersegurança.

Paralelamente aos relatórios, é neste momento que se executa o escaneamento de vulnerabilidades a partir da utilização de uma ferramenta de alta tecnologia.

O objetivo é conhecer a fundo cada ativo e fazer uma varredura tanto nos ativos internos quanto nos IPs externos para que seja possível categorizar e classificar as vulnerabilidades de acordo com os riscos.

Enquanto a varredura interna possibilita o aprimoramento de suas redes, a verificação externa identifica as maiores ameaças imediatas.

Essa ação vai criar as condições para a execução da próxima etapa. Por isso, mesmo que você conte com uma visão geral sobre as demandas de segurança do seu negócio, é importante não pular etapas.

Priorizar

Neste momento, de posse da lista de vulnerabilidades encontradas a partir do conhecimento e análise dos ativos e da execução do scanner, você as classifica de acordo com os riscos.

Depois de aplicar o scanner, é importante fazer testes de invasão para avaliar a segurança dos seus sistemas.

Essa estratégia tem o potencial de tornar visíveis as falhas a princípio não identificadas a partir da simulação de invasões à sua estrutura de TI.

Assim será possível adicionar contexto de ameaça e medir a exposição de seus ativos para atribuir um grau de criticidade aos diferentes ativos envolvidos e vulnerabilidades encontradas.

Em seguida, a meta é a atribuição de valores de acordo com o grau de criticidade e a importância dos ativos que compõem a sua infraestrutura.

Seguindo esses princípios, você poderá definir as prioridades do seu gerenciamento de vulnerabilidades.

Se a sua empresa conta, por exemplo, com um aplicativo amplamente utilizado para a comunicação com os clientes, ele é um ativo fundamental em suas rotinas.

Isso significa que ele deve ter uma prioridade mais alta em relação a outros que não são tão indispensáveis para as suas operações cotidianas.

Esse tipo de avaliação ajuda a equipe responsável pelo gerenciamento de vulnerabilidades a compreender quais ativos precisam de uma atenção mais urgente no processo.

Portanto, a priorização adequada vai orientar todas as demais etapas do processo e facilitar as decisões quanto ao direcionamento de recursos para a correção das vulnerabilidades mais preocupantes.

Agir

Esta é a fase mais prática de todo o gerenciamento de vulnerabilidades e para a qual muitos gestores acabam pulando sem ter cumprido as etapas anteriores.

Como foi possível observar, cada etapa tem especial importância no desenho e na eficácia do seu gerenciamento.

Portanto, executar a etapa da ação sem ter passado por um planejamento, uma avaliação e uma priorização pode comprometer todos os seus esforços.

Dito isto, dentro da etapa de ação você pode remediar, mitigar ou aceitar os riscos, de acordo com as conclusões tiradas nas etapas anteriores.

As vulnerabilidades consideradas críticas e urgentes precisam ser remediadas imediatamente.

Muitas vezes, essas vulnerabilidades já causaram danos à segurança da empresa e precisam ser solucionadas com o máximo grau de prioridade.

Já um outro grupo de vulnerabilidades vai precisar ser mitigado, ou seja, serão aplicadas, neste caso, medidas preventivas e de redução de impacto.

Também haverá casos em que os riscos corridos não representarão grandes impactos na rotina da empresa caso as possíveis ameaças se concretizem.

Neste caso, é possível assumir uma postura de aceitação dos riscos corridos, uma vez que as vulnerabilidades em questão não ocuparão os primeiros lugares em uma escala de prioridades.

Reavaliar

Após colocar em prática as ações relacionadas à remediação e à mitigação das vulnerabilidades mais relevantes, é hora de reavaliar o seu gerenciamento de vulnerabilidades.

Neste momento, você vai produzir novos relatórios e analisar quais demandas foram de fato solucionadas, quais ações foram bem-sucedidas e o que pode ser melhorado.

É aqui que você entende, na prática, que o gerenciamento de vulnerabilidades é um processo constante.

Certamente, sua estratégia inicial não será totalmente bem-sucedida e os pontos de melhoria serão encontrados.

Como os seus ativos, estratégias e necessidades, bem como as ações cibercriminosas, mudam ao longo do tempo, a cada reavaliação, será possível encontrar pontos positivos e negativos em seu gerenciamento de vulnerabilidades.

Neste momento, é importante também executar novamente a ferramenta de scanner de vulnerabilidades para estabelecer uma comparação.

Essa reavaliação vai permitir a validação das estratégias bem-sucedidas bem como o acesso a dados que darão origem a novas estratégias.

Reduzir o gerenciamento de vulnerabilidades às ações relacionadas à mitigação das mesmas, vai torná-lo ineficiente e pontual.

Sendo assim, a reavaliação a cada ciclo executado bem como a atenção devida a cada uma das etapas são fundamentais para contar de fato com um bom gerenciamento de vulnerabilidades.

Melhorar

Depois da reavaliação da situação dos seus ativos a partir da aplicação das ações ligadas à redução e mitigação de vulnerabilidades, é hora de melhorar o seu gerenciamento.

Ao longo de todo este ciclo, você vai identificar problemas adjacentes que podem ser eliminados, muitas vezes, a partir de medidas simples. Assim, para um segundo ciclo do seu gerenciamento de vulnerabilidades, você já estará livre desses empecilhos.

A partir das ações que não obtiveram bons resultados, você poderá criar uma nova estratégia e a partir daquelas que deram certo você poderá evoluir os seus processos e SLAs, beneficiando a empresa como um todo e melhorando os níveis de satisfação do cliente.

Um instrumento importantíssimo para a promoção dessas melhorias é a avaliação das métricas relacionadas à cibersegurança.

Elas vão proporcionar uma visão mais precisa e mensurável de todos os pontos que podem ser melhorados.

Para tornar todo esse processo mais rápido, eficiente e organizado você pode contar com a EcoTrust.

Nossa plataforma de cibersegurança antecipa estratégias e atua na redução de ataques cibernéticos a empresas, utilizando a abordagem da inteligência em riscos cibernéticos . Para implementar e aprimorar constantemente o seu gerenciamento de vulnerabilidades, conheça a EcoTrust !